Адрес для входа в РФ: exler.world

Passkeys - будущее паролей в Сети

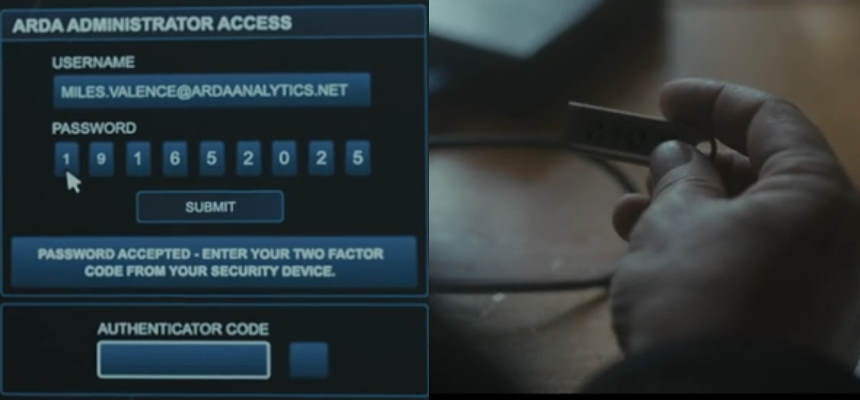

Во многих профильных изданиях пишут о том, что в скором времени обычные логины-пароли в Сети будут заменяться ключами доступа (passkeys). (Вот, например, одна из таких статей "Why passkeys from Apple, Google, Microsoft may soon replace your passwords".) Эту систему, разработанную FIDO Alliance и World Wide Web Consortium, внедряют крупнейшие корпорации - Apple, Google, Microsoft, Best Buy, GoDaddy, PayPal, Kayak и eBay - и в их глобальных планах - полный перевод пользователей с системы паролей на ключи доступа. И это, замечу я, очень и очень правильно, потому что на порядки более безопасно, чем сильно устаревшие логины-пароли.

Что такое ключи доступа? Вы наверняка с подобным уже встречались - в каких-то сервисах, банковских приложениях и так далее. Это технология аутентификации, позволяющая входить в приложения и на веб-сайты без использования пароля: при этом производится аутентификация через телефоны/планшеты и криптография с открытым/закрытым ключом. Чтобы не копаться в деталях, это происходит следующим образом: чтобы зайти в какой-нибудь личный кабинет (приложение), вам сначала нужно будет каким-то образом идентифицировать себя (биометрия или легко запоминающийся PIN-код), после чего механизм аутентификации проверяет связь между открытым ключом, генерируемым сайтом/приложением с закрытым ключом, хранящимся локально на личном устройстве пользователя, и если связь подтверждается, то пользователю дают доступ.

Для пользователя это все выглядит просто, легко и знакомо - как, например, использование смартфона для оплаты, только тут вместо оплаты - вход в аккаунт или приложение, - а безопасность при этом увеличивается в разы. Все хорошо знают, какие проблемы существуют с обычными паролями, и от них, конечно же, обязательно нужно избавляться. (Замечу, что первоначально обычные пароли могут сохраняться как резервная форма аутентификации.)

Разработанные FIDO Alliance и World Wide Web Consortium стандарты позволяют также использовать Bluetooth для аутентификации на различных устройствах - это может использоваться для ускорения доступа в различные учетные записи, если устройство поблизости обнаруживает, например, доверенный смартфон. И что-то подобное уже используется некоторыми системами, однако тут речь идет о том, что все это будет работать глобально.

С этими стандартами, конечно, тоже существуют свои проблемы: например, что делать в случае утраты смартфона. Переход на новый смартфон при наличии старого делается элементарно - я сам это проделывал неоднократно, перенося все системы идентификации, работающие подобным образом. Но если доступа к старому устройству нет, то тут уже начинаются всякие проблемы, которые в настоящий момент решаются по-разному в разных системах, а в ближайшем, надеюсь, будущем это все будет стандартизовано.

В общем, мы находимся на пороге великих свершений, и мы должны быть готовыми перейти на новые, намного более безопасные стандарты аутентификации. Аминь.

P.S. Нет, ну правда, пароли - это же такая архаика. У меня во всех важных приложениях/сервисах, где это позволяется, давным-давно установлены современные системы аутентификации. (Тот же Google Authenticator, например, много где можно использовать.)

[Сеть RSA взламывают, похищают ключи для привязки устройств к аккаунтам]

- @#$%^!!!

<== вы находитесь здесь

Сейчас я пользуюсь keepass с файлом на дропбоксе, периодическими бэкапами на NAS.

Из 100 с лишним паролей, подавляющее большинство не критично для взлома, т.к. даже получив доступ, у меня ничего не смогут украсть. Для них одинаковый пароль средней сложности, который можно запомнить, оптимальный вариант.

Есть несколько сервисов, где нужна улучшенная защита: например, у меня есть мили, достаточные для покупки билета у 2х авиакомпаний. Там стоят уникальные пароли минимум 10 символов. Без keepass я их не вспомню.

Далее идут банки и инвестменты. Сейчас там сложные пароли, которые хранятся в keepass, но желательно улучшить защиту.

Проблема с чем-то привязанным к телефону в том, что телефон могут украсть.

Двухфакторная аутентификация работает только там, куда доходят СМСки. (Например в заграничной поездке, если нет роаминга, или в круизе, где даже при наличии интернета, в банк не зайдёшь).

Ubikey и иже с ними хороши, но, опять же, если украдут за границей, то проблем будет дофига.

Как это всё улучшить? Очень просто.

- Стандартизировать уровни защиты: например ввести 3 уровня: сильный, средний и слабый. Для слабого не вводить серьёзных ограничений для пароля. Для среднего ввести минимумальное количество символов. Для сильного необходима двухфакторная.

Предоставлять пользователю выбирать необходимый уровень защиты в зависимости от чувствительной информации.Например, пользователь может зайти в банк и посмотреть остаток на счету с обычным паролем, но для операции по снятию и переводу нужна двухфакторная аутентификация. Не требовать средней и сильной аутентификации, там, где этого не надо.

Критерий - максимальная сумма денег, которые можно украсть. Например, на сайте электрической компании можно заплатить счёт и посмотреть потребление. Нафиг там требовать серьёзный пароль ?

- Стандартизировать устройства типа Ubikey (ок, пусть будет олигополия) таким образом, чтобы один и тот же ключ мог использвоваться для разных сайтов. То есть, чтобы я мог купить физический ключ, потом прийти в банк, привязать к счёту, а потом пойти в другой банк и привязать тот же ключ к счёту в другом банке.

- При заказе ключа чтобы можно было заказать дупликаты: один у меня, второй у жены, третий в сейфе в банке. Иными словами, этот ключ схож с обычным ключом от машины или от дома.

- Ключ использовать как часть двухфакторной аутентификации: то есть ключ не достаточен. Нужен ещё и пароль. (Это для тех, кто не знаком с Ubikey) . Это добавляет безопасности по сравнению с ключом от машины.

У меня, кстати, мастер пароль на keepasXC как раз со вторым фактором – Yubikey

Мкб и сбер некогда печатали одноразовые пароли. Мкб даже на скретчкарте, сотри и введи. Альфа имела карту с еинк экраном и кнопкой.

Преимущества - одноразовые пароли просты и удобны. Абсолютно неломаемы. В любой момент перевыпускаемы. Легко бакапятся на листочек, который в конверт и в книжку положить можно.

В качестве быстрого пароля может быть банально формула, скажем этот форум может выдать два числа, и только вы знаете два арифметических действия и третье число. Это быстро, довольно надежно, и удобно.

Работаем мы с одним рестораном. Я и управляющий в их фейсбуке имеем права админа с полным доступом, однако вдруг оказалось, что доступ неполный есть еще более полный доступ. Оказалось, что у ресторана есть еще один эккаунт на фэйсбуке (непонятно на кого зарегистрированный, скорее всего на владельца, а может на его сына, который активно занимается управлением ресторана. Они не помнят, регистрировалось это все несколько лет назад, тогда этим занимался парниша, который давно уже у них не работает). Короче, мы знаем емайл адрес, на который зарегистрирован эккаунт, можем поменять пароль, но зайти не можем, так как требуется ввести код из аутентификатора, который неизвестно где. Хозяин и его сын регулярно меняют телефоны. Сейчас вот переписываюсь с саппортом, посмотрим, чем закончится. Борюсь, как бы вообще не прикрыли эккаунт, они ведь даже не помнят, на кого он зарегистрирован.

UPD: Перепроверил. Окта не дает делать копии

Лично для меня возможность доступа из любой точки планеты с чужого компьютера и без телефона создает ощущение, что мои данные пока принадлежат мне. Понятно, что некоторые доступы требуют специальной защиты, но во-первых я бы предпочел сам выбирать какие, а во-вторых лично для меня это явно не сервисы гугл, эпл и майкрософт.

P.S. Ну подобрал кто-то пароль к моему аккаунту litres, ну и фиг с ним, пусть читает.

PS Но, справедливости ради, несколько лет назад этого не было и чтобы выцепить эти числа нужно было чуть ли не дамп памяти снимать 😉

PS2 ай, блин, эта зараза qr-коды генерит на экспорт. Ну, хоть так.

YOUR CUSTOMERS DESERVE

a frictionless experience

Как мне кажется, все запароленные сайты должны быть двух типов: куда для входа достаточно просто наличия телефона где-то рядом, и более защищённые, где этот телефон должен проверить, что я это я. А все прочие системы защиты это только для каких-то особых случаев.

А теперь в духе как тут пишут "а если":

- А если билеты украли/потерял и нет денег на покупку новых?

- А если билеты уже все раскупили?

- А если до поезда-самолёта осталось 10 минут и нет времени покупать?

и т.д.

Если билет упадет на землю - им можно будет потом пользоваться, а можно ли будет телефоном?

Если билет слегка повредится, им можно будет пользоваться, а можно ли будет телефоном?

Ответ на оба вопроса - возможно, да, но далеко не факт и уж точно с куда меньшей вероятностью, чем в случае с билетом.

А кроме того, если у вас испортится билет, сможете ли вы пользоваться паспортом или кредитками? А если у вас украдут билет, сможете ли вы пользоваться паспортом или кредитками? Тут на оба вопроса ответ однозначный - да в случае с билетом и нет в случае с телефоном.

Так что, придется мне снова стать неоригинальным: зачем класть все яйца в одну очень хрупкую корзину?

А если телефон сломал, а там проездной билет?! Ну значит всё, придётся пешком идти. Скажите, а как раньше до смартфонов, если у человека украли или он потерял билеты, то что он тогда делал?

Ах да, вы по нему еще и звонили.

И всё это происходит где-то вне вашего дома.

Или нет?

А сами ограничения вводятся как с ковидом — чтобы не отвечать за реальные последствия. Сколько раз с фейсбука и ему подобных площадок воровали инфу миллионов пользователей? Ну, у вас же пароль был... Наверное, небезопасный, сами виноваты.

Гипертрофируем и возьмём самый жёсткий пример: банки. Вроде бы, ну уж там-то безопасность, и понятно зачем она, да? Но на самом деле лучшей безопасностью банка была бы возможность отменить любой платёж. Тогда не так уж важно, какой у вас там пароль или ключ или секретный вопрос. Всё это всё равно ломается, сами знаете примеры. А зато любая мутная контора может брать и списывать у вас какие-нибудь "долги" — а именно это настоящая "безопасность" должна бы предотвращать. Ах, вы "агентство по недвижимости" и считаете, что съехавший от вас жилец оставил вам пятно на полу, и за это вы хотите с него снять деньги за перестилание всего паркета? Идите в суд, куда угодно, но просто так никаких денег вы с него не получите — ведь мы, банк, на стороне нашего клиента и безопасности его денег. Ах, вы какое-то приложение и решили "автоматически" списать денег за мошенническую "подписку"? Мы на стороне... Ну, вы поняли.

И так же с любым другим сервисом — возможность отменить содеянное или нормально обращаться со своими данными убирает большую часть необходимости вообще в каких бы то ни было паролях. Но нет, это никому не хочется делать.

В общем, с этим такая же проблема как и в целом с бизнесом, законами и т.п. — защищать нужно слабого и маленького от больших, а получается всё время наоборот.

С каких пор банк решает, мошенническое приложение или нет? Мне как-то раз пришлось объяснять по телефону, что услуги, условно, "педрильного клуба любителей почесать очко" действительно необходимы. И я не чувствовал себя при этом более защищённо.

В одной семье умер один дедушка. Когда он умирал, то попросил, чтобы его похоронили вместе с его любимым ноутбуком и оплачивали бы потом каждый месяц ему Интернет.

Но как только дедушка умер, папа сказал, что старик выжил из ума, и вместо ноутбука положил дедушке в гроб калейдоскоп.

Ночью, когда поминки закончились, папа сел за дедушкин ноутбук, и тут все услышали страшный папин вопль.

Когда все сбежались, то увидели, что папа топчет ноутбук и кричит, что дед унёс в могилу не только калейдоскоп, но и пароль.

©

Из Испании уехал со справкой, всё нормально, но на родине пару вещей делал несколько недель вместо дней, как раз из-за аутентификаторов. Дайте документ - нет документа, нет аутентификатора, а чтобы получить этот документ нужен был доступ к сервису, где он всмето пароля установил двойную авторизацию.

Вот он по кругу набегался, и первое что сделал, когда всё восстановил - убрал в одном месте аутентифиактор и поставил обычный, старый ламповый пароль.

...

Ну и любой андроид телефон работает как хардварный ключ безопасности по bluetooth.

В Эстонии это реализовано на привязке сим-карты к ID карте - Mobiil ID. У оператора можно заказать именно такую карту. При утере телефона покупаешь новый. Номер, прижелании, тоже можно изменить. Всё, что нужно - получить новую симку и лично подтвердить привязку симки к ID карте.

Все банки, госорганзации и многие интернет магазины используют такой способ авторизации. Логины и пассворды ушли в прошлое.

Подобное разрушит концепцию Master/Slave в куче общественных систем и отношений.

А она фундамент.

Что бы подписывать такие документы нужно получить статус Master.

Лучше перестраховаться, испортив жизнь 99% нормальным людям, чтобы не выплачивать огромные бабки 1% особенных.

Вы все меньше контролируете вашу безопасность и приватные ключи генерируются "кем-то" для вас.

ssh-keygen -t rsa -b 4096 -C "mymail@mail.com"

А что, можно как-то по другому? 😄

ssh-keygen -t rsa -b 4096 -C "mymail@mail.com"

А что, можно как-то по другому? 😄

я взял для теста юбикей себе. круто и красиво и выглядит и читается про него, установил на пару сервисов в качестве одного из вариантов аутентификации.. но прошло пару месяцев - вообще не помню на какие установил...

Не привело бы это к тому, что в мире образуются 2-4 якодзуна, между которыми будет битва стандартов, а в проигрыше, как всегда, будет юзер, который в ненужное время в ненужном месте окажется с ненужным стандартом, и ой...

А тут всё как-то сомнительно, устройства какие-то дополнительные, отпечатки какие-то сдавать куда-то.

Доступ может быть с телефона, с десктопа, может быть с чужого устройства. Где-то нет камеры, где-то нет USB. Потеря телефона, нет доступа к телефону в текущий момент и т.д. Всё это как-то не особо решено.

И кстати слитый пароль можно поменять, а как поменять слитые отпечатки?

Пароли забываются, мобильники ломаются и теряются, интернета кое-где нет. Всё ненадежно. А жизнь коротка.

Не помню ни одного сообщения о базе слитых отпечатков. Наверное потому, что обычно отпечатки хранятся только у вас в мобиле или ноуте, никуда не передаются и зашифрованы вполне надежно.

А уж как пароль через СМС уязвим..., зато дешево, т.е. практически даром.

Такие токены появились у банков уже очень давно. Минимум лет 20-30 назад. Т.е. намного раньше идеи рассылать ОТР в СМС.

И, конечно же, такой токен намного безопаснее дебильных костылей в виде СМС с паролем из банка.

А на вашей стороне вместо телефона пароль может генерировать даже примитивное устройство в формфакторе миникалькулятора, которое от одной батарейки работает 3-5 лет.

Процесс может выглядеть так: другая сторона показывает вам некий набор цифр вы их вводите в токен (тот самый миникалькулятор), токен дает в ответ свой набор цифр. Вы в течение 1-3 мин (обычно дают минуты 3 вроде) отправляете ответ другой стороне. Все.

Но в целом, почти все токены, в том числе и из приложений работают автономно без онлайна. Онйлан нужен только на момент регистрации.

Похожая альтернатива: у вас должен быть мобильник, но на нем должно быть приложение, где генерится случайный код каждую минуту и вы должны его ввести (тогда хотя бы интернет не нужен).

И еще раз скажу - потеря мобильника в современном мире равносильна потере документов. Естественно, что это куча лишних проблем. Не теряйте мобильники )

Если вам кажется, что иметь телефон при себе - это очень накладно, то подумайте, что вы предпочтете - думать о том, есть ли мобильник под рукой, или чтобы из-за ненадежного пароля у вас угнали ваши деньги со счета или вы вляпались в какие-то проблемы с утратой identity?

Больше достают корпоративные политики по смене пароля, которые требуют их регулярно менять.

Причем нужно соблюсти кучу дурацких требований - не меньше X символов длиной, содержать буквы в разных регистрах, цифры и спецсимволы, не должны совпадать ни с одним предыдущим паролем за последним 100 замен, не должны частично совпадать (т.е. не прокатит замена MoiParol1234# на 846#5MoiParolNew) и т.п.

Придумывание и запоминание нового пароля требует времени и, честно говоря, безопасность не повышает нифига.

Я говорю про PCI DCC, он относится к обработке данных пластиковых карт. Если в организации вообще не обрабатываются такие данные, то как он применим?

Но защищать надо всех.

Потому что простые пароли ей никто не мешает записывать на листике и это действительно так.

Но вероятность того, что человек таки будет записывать на листике пароли в случаях:

А) если они сложные и их регулярно надо менять

Б) если пароль может быть простым и тебя его менять не заставляют

- эта самая вероятность в случае "А" гораздо выше.

А выбор между А и Б как раз политикой безопасности в организации и устанавливаются. Не сама же девочка придумала себе правила и мучается, в самом деле?

Будет девочка ставить безропотно пароли, каждый раз все больше запутываясь, а потом начнет их на бумажку записывать в открытом виде. Секьюрно получится?

Для общего понимания, при взломе первый этап - попасть внутрь сети. Не важно под какой именно учетков, главное попасть внутрь. И в этом случае девочка офис-менеджер вполне подойдет.

В чем смысл применять требования стандарта там, где они не требуются? Работает девочка офис-менеджер, кофе и бумагу заказывает для коллег. Нафига ей для ее работы нужно каждые 90 дней менять пароли в сеть, когда у нее рабочих инструментов - Word, Excel и Outlook?

Все требования по длине, сложности и ротации паролей не каприз CISO а требования стандартов безопасности.

— Розы.

— Извините, в вашем новом пароле слишком мало символов!

— Розовые розы.

— Извините, пароль должен содержать хотя бы одну цифру!

— 1 розовая роза.

— Извините, не допускается использование пробелов в пароле!

— 1розоваяроза.

— Извините, необходимо использовать, как минимум, 10 различных символов в пароле!

— 1грёбанаярозоваяроза.

— Извините, необходимо использовать, как минимум, одну заглавную букву в пароле!

— 1ГРЕБАНАЯрозоваяроза.

— Извините, не допускается использовать несколько заглавных букв, следующих подряд!

— 1грёбанаяРозоваяРоза.

— Извините, пароль должен состоять более чем из 20 символов!

— 1грёбанаяРозоваяРозаБудетТорчатьИзТвоейЗадницыЕслиТыНеДашьМнеДоступПрямоБлядьСейчас!

— Извините, но этот пароль уже занят!

Так вот, это всё фигня. Больше всего радует регулярная рассылка от безопасников "мойте руки перед едой и не верьте фишинговым письмам". Основной признак фишинга - "грамматические ошибки и опечатки", что уже отдельно весело в сильно международном холдинге, где у многих родной язык - javascript.

И когда приходит письмо, ну одно из полусотни в день, которые не отправляются автоматически в "меня не касается", с ошибками - например, нет точки в конце предложения - и ты недостаточно ещё задолбан, чтоб на это обратить внимание, есть

А вот если ты написал безам, что пришёл фишинг, то тебе тоже назначают этот тренинг с формулировкой "отлично, но пересмотреть ещё раз лишним не будет".

И так примерно раз в два месяца.

Обходится, как уже заметили, двумя паролями, меняемыми по кругу.

хороший повод проверить на какой-то из корпоративных систем с подобными требованиями к паролям.

т.е. я понимаю о чем вы, но как-то не задалось с опытом подобных работ 😉

Это только при смене и работает для двух паролей - текущего и нового, когда они оба есть в чистом виде. В БД, понятно, хранятся криптографические хэши.

"введите старый"

два раза

"введите новый"

старый проверили - да, он. есть что сравнить с двумя новыми.

Есть мобильные приложения менеджеров паролей. Хоть собственный мобильник можно использовать? (хотя слышал, что вроде кое-где и этого нельзя)

Во-вторых, это, как правило, регламентируется внутренними политиками безопасности, с соответствующим уровнем секретности (только для сотрудников), с которыми, как правило, ознакомляют при приёме на работу (и иногда со сдачей экзамена).

Ну и регулярное проведение внешнего аудита безопасности с пенетрейшн-тестами показывает, что если в политиках этого не предусмотрено, то ломаются такие "будто-бы поменяные пароли" гораздо легче, чем реально уникальные.

Менеджер паролей не подойдёт - на комп ничего поставить нельзя, политики такие. Да и не хочется, т.к. мониторинг ведётся регулярно и если что-то не из реестра корпоративного ПО найдут, настучат по шапке или уволят. С бозопасностью строго.

То, что пароли должны уйти - это несомненно, учитывая постоянные взломы баз и то, что большинство людей не могут придумать более надежные пароли (хотя в корпоративной среде - всё больше ужесточают требования и уже "1234" просто не прокатит).

PS: В чем особенное преимущество именно Passkeys не очень понимаю. Уже сейчас есть аутентификаторы (Гугл, Майкрософт и т.п.), которые позволяют на втором шаге либо ввести код из мобильного приложения, либо запросить разрешение с девайса (но нужен интернет) либо ввести код (вызов) который показали при логине.

ссылка - это один из примеров, которой был первый в поиске гугла. Вариантов может быть больше, та же банальная социальная инженерия, когда "сотрудник банка" уговорит жертву просто произнести полученный код или нажать на нужную кнопку.

А этот Cerberus, как я понимаю, может гораздо больше. Слишком мощная штука, чтобы от него защищаться на уровне отдельных приложений. Так что, да, от этого аутентификатор не спасёт — но от него вообще ничего не спасёт, кроме перехода с андроида на iOS.

processer.media

Я бы, скорее, волновался насчёт внешне похожих людей.

А вот отпечатки... моя мать всегда ругалась на сканеры отпечатков. У неё отпечатки вообще еле-еле распознаются, в том числе на пограничном контроле. Сканер в телефоне не распознаёт её отпечатки вообще.

Поставили разблокировку по пальцу. Проверили, все отлично. Прошло несколько дней, телефон явно видит палец (дребезжит иконкой замка на экране), но разблокироваться не желает. То же самое с левой рукой. Все, тупик.

Разблокировался он при попытке протирки сканера ворсистой тряпочкой и переходил сразу в платежную систему - пользуйся, не хочу. Ладно, платежная система - это мы сами так настроили, но разблокировка тряпочкой немало говорит о качестве алгоритма распознавания. Эксперимент был повторен много раз и повторяемость оказалась на высоте, так что это была не случайность.

Уже не помню, как я вышел на настройки, но как-то все же вышел и вернул авторизацию по паролю, после чего наступила тишь да благодать.

Какие проблемы, к примеру, с паролем типа "0b4HUbDIlwFJpRC"? Легко запоминается, а подбирается разве что теоретически.

А вот мне иногда нужно с чужой машины заглянуть на свою почту, причем всегда неожиданно. Постоянно таскать с собой приватный ключ? Так себе идея, КМК.

В каком-то кине Брюс ругался, что все сделано на Тайване...

Приходится дома держать старую нокию с банковскими симкартами и привязанными учетками. Благо давно уже никто на физический номер не звонит.

И для меня да, гибель российский сим-карты сейчас катастрофа. Благо хоть зарплатную банковскую карту оставил дома)))

И это в условном "гугле". А утечки базы паролей (пусть даже шифрованных) регулярны и это не студенческие поделия. Почему люди до сих пор хранят пароли, а не хэши неизвестно, но факт налицо и пока с этим ничего не поделать.

Первый раз такое встречаю.

На а цена этим "стандартам" отлично винда как на пентестах, так и по количетсву утечек и крупных игроков на рынке.

То есть, мне не надо залезать в продакшн базу Гугла, чтобы быть уверенным, что там моего суперсложного пароля qwerty1234 нету, и "скачать" его оттуда не выйдет.

Но со многими сработает. Знаю даже одного весьма грамотного человека, который когда-то всех призывал зайти на какой-то мутнейший сайт, где Viber, якобы, раздавал подарки в честь своего юбилея. Ну ОК, тут убедил. И все же потенциальных проблем от ключей в мобильнике вижу больше.

Ну, а кроме этого, часто используемые пароли надо набирать ручками, вот и все. Не запоминать в броузере, не копировать из текстового файлика, и не создавать себе SSH токен. На самом деле, это совсем не сложно.

Был, кстати, случай, когда я был ну очень далеко от компа, а чуваку срочно нужен был пароль на одну базку. Он и охренел, когда я сходу продиктовал по телефону 10 символов с цифрами и апперкейзами.

В базе не должны храниться пароли. Но что именно и как хранится в базе знает только ее владелец. Вы же, на форме логина, вводите и передаете свой пароль в открытом виде, поэтому он запросто может быть где-то сохраненным в силу различных причин.

То есть внезапно приходит письмо, что у вас какая-то подозрительная активность за границей, поэтому залогиньтесь, пожалуйста, взад. Код мы вам послали на номер такой-то, спасибо, других каналов мы не поддерживаем, хотя вы их и указывали. И двухфакторка включена.

Восстановление доступа у эппл занимает в среднем три недели, и нет, ускорить его нельзя никак, об этом пишут в первом же письме. К AWS доступ восстановить не удалось вообще, все письма уходят на обучение ChatGPT уже скоро год - а там, на минуточку, платные подписки. Благо, не дорогие и не очень важные. Гугль вообще параноик, я хз как прокатило, потому что по предыдущему опыту восстановить к нему доступ можно только чудом.

Банковские приложения, что интересно, не без приключений, но отработали все.

Именно поэтому на всех сайтах есть функция "сбросить пароль", но ни на одном не видел "напомнить пароль", то есть, изменить его можно, а вот увидеть - нет.

Ну, не знаю, может и есть идиоты, которые этому правилу не следуют, но вряд ли их заметное количество (да, эта неистребимая вера в человеческую разумность, ничего не могу с этим поделать).

А вот в экстренной ситуации получить доступ к контактам, Ватсаппу, мейлу и прочее - бесценно. А если весь доступ зациклен на телефон, то.... То потеря/поломка телефона, если в шаговой доступности нет друзей - очень забавная будет.

Сливают, видимо, с компьютеров владельца, троянами или ещё какими-то зловредами, где они хранятся в файликах записанные.

Есть и виндовсфоны и линуксофоны. Некоторые ходят с кнопочными или прочими ретрофонами.

T.e. сначала ввести обычный пароль/PIN.

Для восстановления токена обязаны быть другие процедуры с дополнительной валидацией владельца.

Только браузер и помнит

В Хроме для этого есть профили. Я начал с "дом" и "офис", и понеслось...

Наиболее частый сценарий взлома: утекает ваш пароль на сайт XXX. Дале, зная этот пароль и меня в нем пару символов пытаются подобрать ваш пароль к другим ресурам. В большинстве своем, как показывает практика, у людей если и разные, то все равно крайне схожие пароли, поэтому такой подбор весьма эффективен.

Менеджер паролей устраняет данную уязвимость, так как позволяет использовать уникальные пароли любой сложности при одинаковом уровне удобства.

В яблочных устройствах ты просто поднимаешь копию из бэкапа и она полностью идентична, даже если новое устройство другой модели. Я так переехал с SE на 12 мини и с iPad Mini 4 на iPad 9 Не подтянулись только карты в эппл пэй.